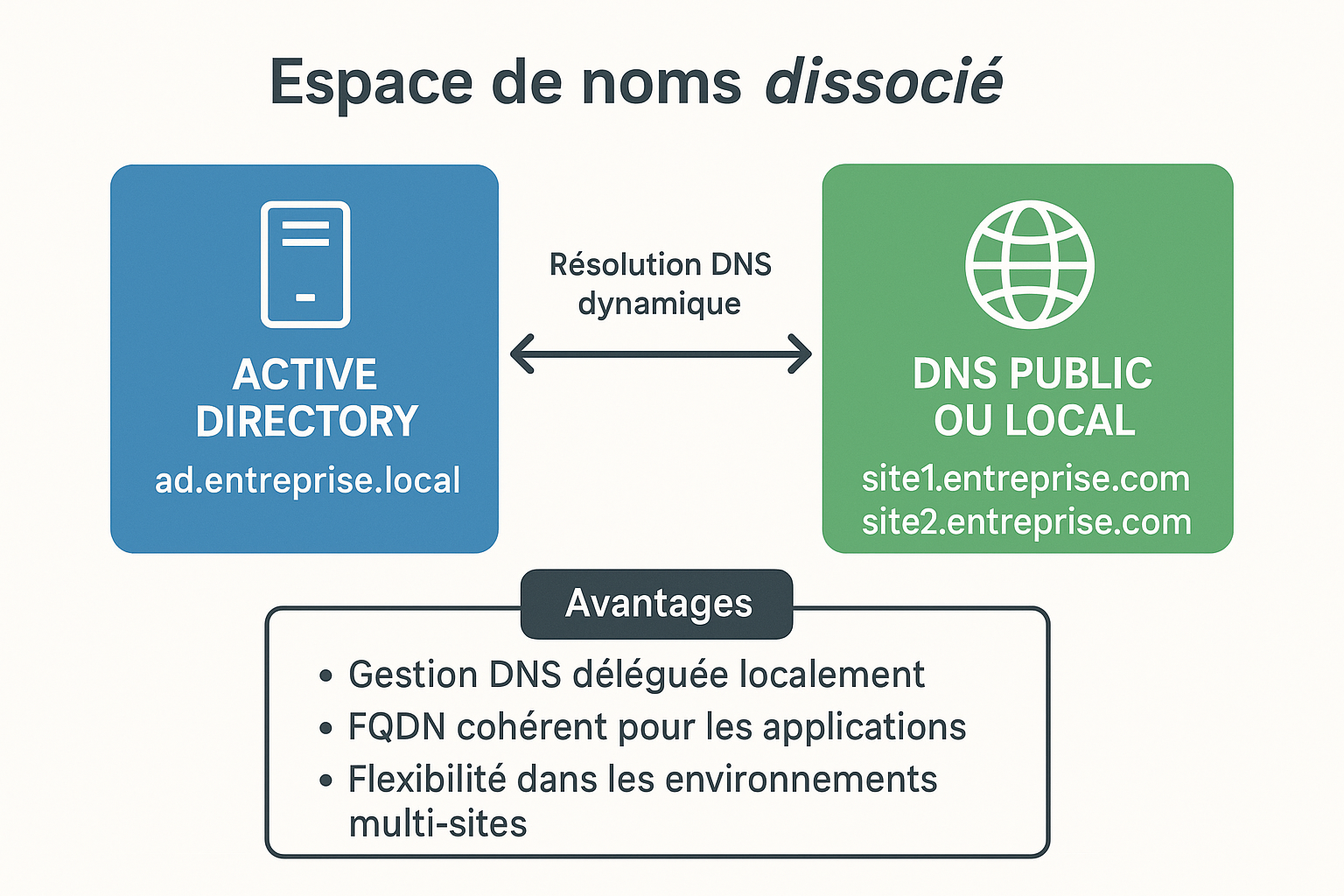

Dans la plupart des cas, le nom DNS d’un environnement correspond directement au nom de domaine Active Directory. Cependant, certaines architectures ou besoins spécifiques peuvent justifier l’utilisation d’un nom de domaine DNS distinct de celui de l’Active Directory. Ce concept est connu sous le nom de « Disjoint Namespace », ou en français « Espace de noms dissocié ».

Ce type de configuration peut s’avérer particulièrement utile dans des environnements multi-sites, où un domaine Active Directory unique est partagé entre plusieurs entités ou localisations. Par exemple, il est possible de déléguer la gestion d’une zone DNS à des administrateurs locaux tout en conservant une structure AD centralisée. L’un des avantages majeurs de cette approche est que le FQDN (Fully Qualified Domain Name) renseigné dans les attributs Active Directory peut être utilisé par les applications, tout en restant cohérent avec les enregistrements DNS dynamiques générés localement.

Dans cet article, nous allons explorer ce type de configuration, ainsi que les bonnes pratiques pour sa mise en œuvre.

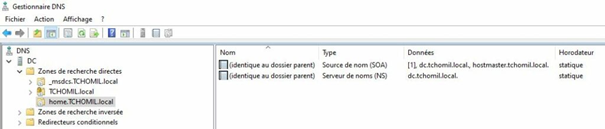

Dans cet exemple, nous allons créer une zone DNS secondaire nommée home.tchomil.local au sein d’un domaine Active Directory existant : tchomil.local.

Commencez par créer une nouvelle zone DNS principale (Primary Zone) portant le nom du domaine dissocié souhaité.

Dans notre cas : home.tchomil.local.

Cette zone peut être hébergée sur un serveur DNS local ou répliquée selon les besoins de votre infrastructure.

Une fois la zone créée, il est nécessaire d’autoriser ce suffixe DNS au niveau du domaine Active Directory. Pour cela, utilisez PowerShell avec la commande suivante :

Set-ADDomain -AllowedDNSSuffixes @{Add="home.TCHOMIL.local"}Vous pouvez ensuite vérifier que le suffixe a bien été ajouté avec :

(Get-ADDomain).AllowedDNSSuffixesPour que les enregistrements DNS dynamiques et les attributs Active Directory soient cohérents, il faut modifier le suffixe DNS principal des ordinateurs et serveurs concernés. Deux méthodes sont possibles :

Méthode recommandée : via une GPO

Créez une nouvelle stratégie de groupe (GPO) appliquée à l’unité d’organisation (OU) contenant les machines cibles, puis configurez les paramètres suivants :

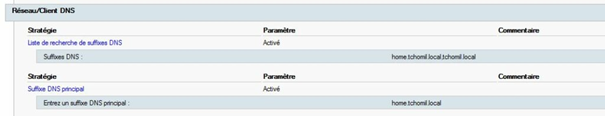

Configuration ordinateur > Stratégies > Modèles d’administration > Réseau > Client DNS

Paramètres à définir :

- Liste de recherche de suffixes DNS : ajoutez home.tchomil.local

- Suffixe DNS principal : définissez home.tchomil.local

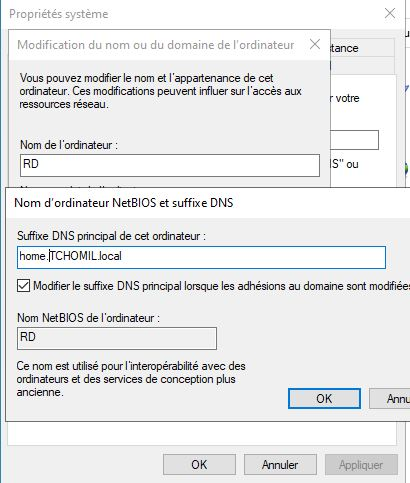

Méthode alternative : configuration locale

Sur chaque machine, vous pouvez également effectuer la configuration manuellement :

Modifier le suffixe DNS principal dans les propriétés système avancées (nom de l’ordinateur).

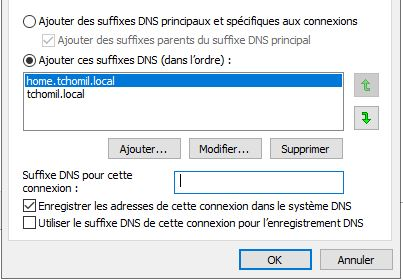

Mettre à jour la liste de recherche des suffixes DNS dans les paramètres de l’interface réseau.