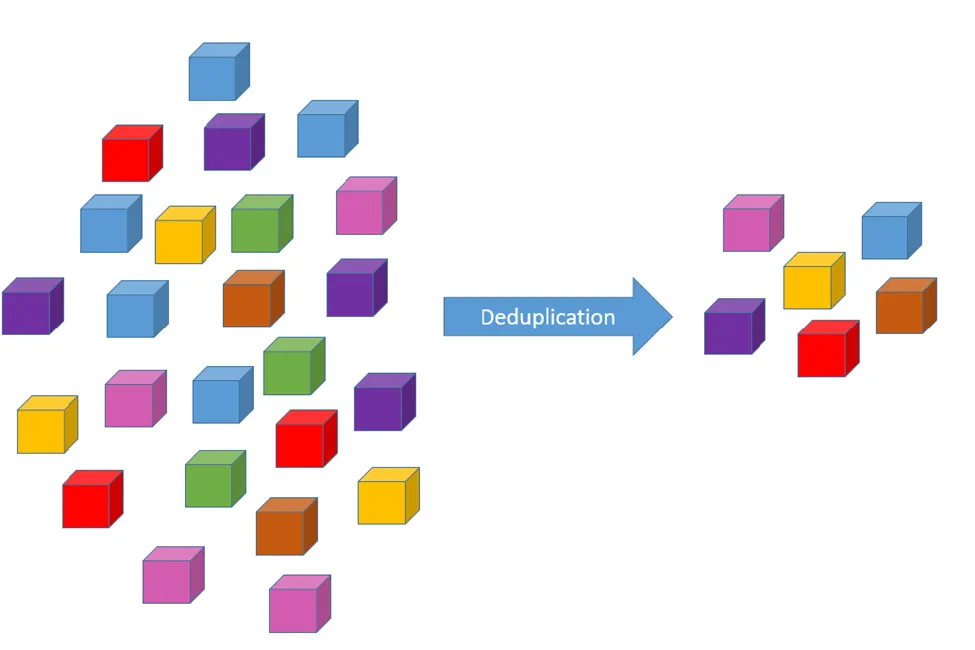

Lorsqu’on active la déduplication sur un volume Windows Server, cela peut considérablement optimiser l’espace de stockage. Cependant, cette fonctionnalité peut également introduire des comportements inattendus lors des opérations de sauvegarde.

En particulier, dans le cadre de sauvegardes incrémentielles, il n’est pas rare d’observer des points de restauration qui ressemblent à des sauvegardes complètes. Ce phénomène peut perturber la stratégie de sauvegarde prévue, allonger les temps de traitement et augmenter la consommation de ressources. Cet article explore les causes de ce comportement, ses implications sur les chaînes de sauvegarde, et les bonnes pratiques pour y remédier.

Dans cet article, nous allons explorer en détail les mécanismes à l’origine de ce comportement, ses impacts sur les chaînes de sauvegarde, ainsi que les bonnes pratiques à adopter pour en atténuer les effets.

Continuer la lecture