La sécurité des environnements Active Directory est aujourd’hui un enjeu majeur pour les entreprises. Face à la multiplication des menaces et à la complexité croissante des infrastructures, il devient essentiel d’adopter des modèles d’organisation robustes et éprouvés. Le Tiering Model, recommandé par l’ANSSI, permet de structurer les privilèges et les ressources de manière hiérarchisée afin de limiter les risques de compromission.

Dans cet article, je vous explique ce qu’est le Tiering Model et je propose un script PowerShell prêt à l’emploi pour en faciliter la mise en œuvre au sein de votre annuaire Active Directory.

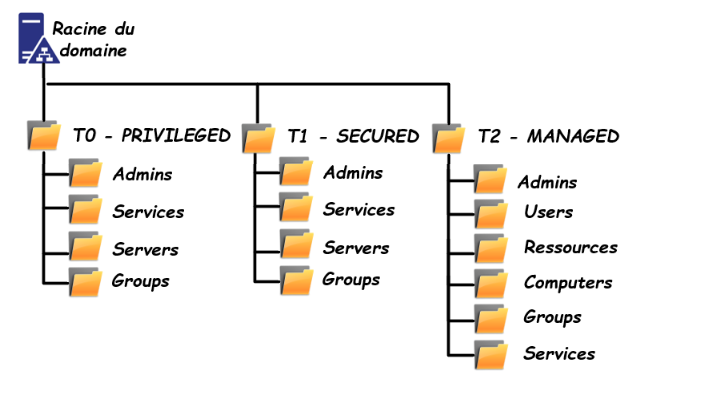

Le Tiering Model est une stratégie incontournable pour toute organisation soucieuse de la sécurité de son Active Directory. Il repose sur une séparation logique des rôles et des responsabilités en trois niveaux :

- Tier 0 : Les ressources critiques (contrôleurs de domaine, PKI, sauvegardes, DNS…)

- Tier 1 : Les serveurs applicatifs (fichiers, impression, bases de données…)

- Tier 2 : Les postes de travail et les comptes utilisateurs standards

Cette segmentation permet de limiter les mouvements latéraux en cas de compromission et de renforcer la posture de sécurité globale de l’entreprise.

Voici les principaux avantages du Tiering Model :

- Réduction de la surface d’attaque : chaque niveau est isolé, ce qui empêche un attaquant de passer facilement d’un poste utilisateur à un contrôleur de domaine.

- Meilleure gestion des droits : les comptes d’administration sont cloisonnés par niveau, évitant les privilèges excessifs.

- Conformité et bonnes pratiques : ce modèle est aligné avec les recommandations de sécurité de Microsoft et de l’ANSSI.

- Facilité d’audit et de supervision : une structure claire permet un meilleur suivi des accès et des incidents.

Pour faciliter l’adoption de ce modèle, j’ai développé un script PowerShell qui automatise la création d’une structure d’unités d’organisation conforme au Tiering Model.

La structure est scindé en trois blocs, sous laquelle nous retrouvons le site AD (si plusieurs sites sont défini dans l’annuaire), et une séparation plus classique par type d’objets:

- T0 – PRIVILEGED : Environnement avec les plus haut privilèges

- Admins : Comptes administrateurs du domaine.

- Servers : Objets serveurs T0

- Services : Comptes de services s’exécutant sur des serveurs du T0

- Groups : Groupes de sécurité des serveurs du T0

- T1 – SECURED : Environnement sécurisé

- <NOM DU SITE> (si multisite)

- Admins : Comptes administrateurs des serveurs

- Servers : Objets serveurs T1

- Services : Comptes de services s’exécutant sur des serveurs du T1

- Groups : Groupes de sécurité des serveurs du T1

- <NOM DU SITE> (si multisite)

- T2 – MANAGED : Pour les comptes standard

- <NOM DU SITE> (si multisite)

- Admins : Comptes administrateurs des ordinateurs.

- Services : Comptes de services s’exécutant sur les ordinateurs

- Users : Comptes utilisateurs

- Ressources : Imprimantes, Boite aux lettres partagées, Contacts, Salles, etc…

- Computers : Objets ordinateurs

- Groups : Groupe d’utilisateurs et de sécurité des ordinateurs

- <NOM DU SITE> (si multisite)

Comment utiliser le script ?

- Copiez le script un contrôleur Active Directory

- Ouvrez PowerShell en tant qu’administrateur

- Exécutez-le avec :

.\tiering_ad.ps1

🔗 Télécharger le script Tiering_AD.ps1 sur GitHub

Il est important de souligner que la mise en place d’une structure d’unités d’organisation conforme au Tiering Model constitue une première étape essentielle, mais non suffisante. Pour garantir une sécurité optimale, il est impératif d’appliquer des paramètres de sécurité adaptés à chaque OU, notamment en matière de délégation de droits et de contrôle d’accès.

Par ailleurs, la création de stratégies de groupe spécifiques est fortement recommandée afin de restreindre les connexions des comptes à privilèges aux seuls systèmes autorisés. Cette mesure permet de limiter les risques de mouvements latéraux en cas de compromission d’un compte.

Ces aspects feront l’objet d’un prochain article dédié à la sécurisation avancée des environnements Active Directory, en attendant si vous avez des remarques ou suggestions concernant la structure proposée ici, n’hésitez pas à les partager dans l’espace commentaires.