Dans beaucoup d’environnements Active Directory, il est courant de rencontrer des pratiques simples mais risquées :

- Un groupe “Administrateurs serveurs” regroupant tous les administrateurs avec droits sur tous les serveurs.

- Un groupe “Administrateurs postes” donnant les droits d’administration sur l’ensemble des postes de l’entreprise.

Cette approche, bien que pratique, présente plusieurs risques :

- Propagation rapide des attaques : un compte compromis sur un serveur ou poste peut compromettre tous les autres.

- Perte de traçabilité : difficile de savoir quel administrateur a accès à quelle machine.

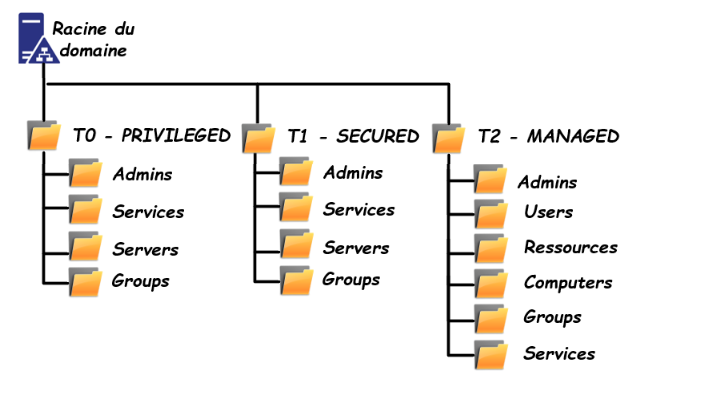

Dans cet article je vous présente le principe du moindre privilège qui consiste à donner à chaque compte uniquement les droits nécessaires pour accomplir ses tâches, ni plus, ni moins.

Continuer la lecture