Derrière ce titre provocateur se cache une réalité troublante : Windows embarque en son sein un outil parfaitement légitime, mais qui peut devenir une véritable porte dérobée.

Dans cet article, je vais vous montrer comment cet outil, pourtant intégré nativement à toutes les versions modernes de Windows, peut être détourné pour obtenir un accès administrateur complet, avec les privilèges système les plus élevés. Et si cette manipulation est réalisée sur un contrôleur de domaine, les conséquences peuvent aller bien au-delà d’un simple poste de travail compromis…

Vous avez probablement déjà rencontré l’outil des touches rémanentes, cette fonctionnalité d’accessibilité de Windows qui permet de faciliter les combinaisons de touches comme Ctrl + Alt + Suppr. Elle s’active simplement en appuyant cinq fois sur la touche Maj.

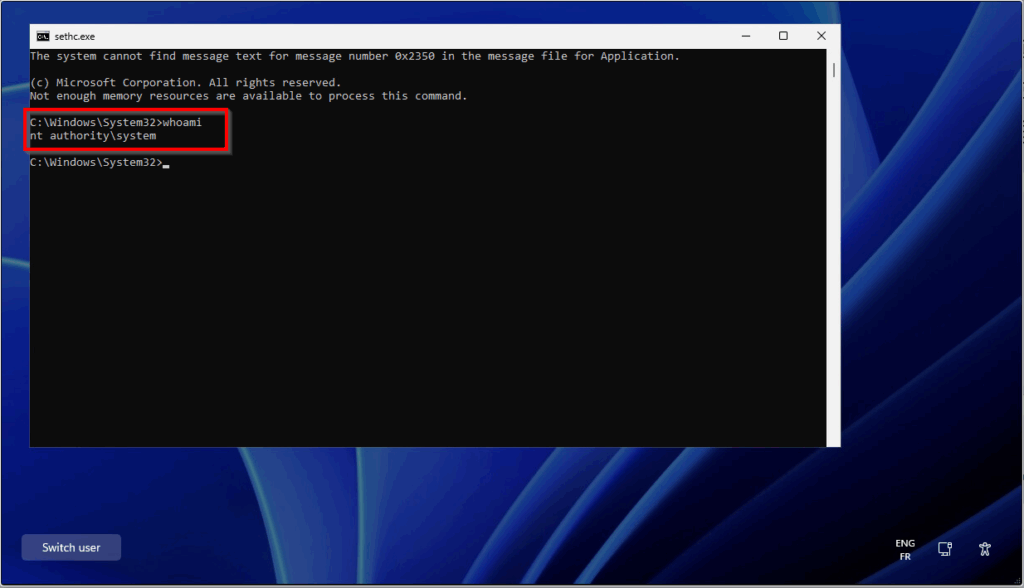

Ce qui est moins connu, c’est que cette fonction est accessible directement depuis l’écran de connexion, avant même qu’un utilisateur ne soit authentifié. Et surtout, elle est exécutée avec les privilèges du compte SYSTEM, soit le niveau de droit le plus élevé sur une machine Windows.

Pourquoi est-ce dangereux ?

Parce qu’il suffit de remplacer l’exécutable sethc.exe, l’outil des touches rémanentes situé dans C:\Windows\System32 par une copie de cmd.exe, l’invite de commande. Une fois cette substitution effectuée, appuyer cinq fois sur Maj à l’écran de connexion ouvre une console en mode SYSTEM, offrant un accès total à la machine.

À partir de là, les possibilités sont quasi illimitées : réinitialiser le mot de passe d’un compte utilisateur, créer un nouveau compte administrateur, accéder à des fichiers protégés… Bref, prendre le contrôle complet de l’ordinateur.

Je ne détaillerai pas ici les méthodes exactes pour effectuer cette substitution, mais sachez qu’elle est facilement réalisable avec une simple clé USB bootable, si le disque système n’est pas protégé.

Et sur les serveurs ? C’est encore pire.

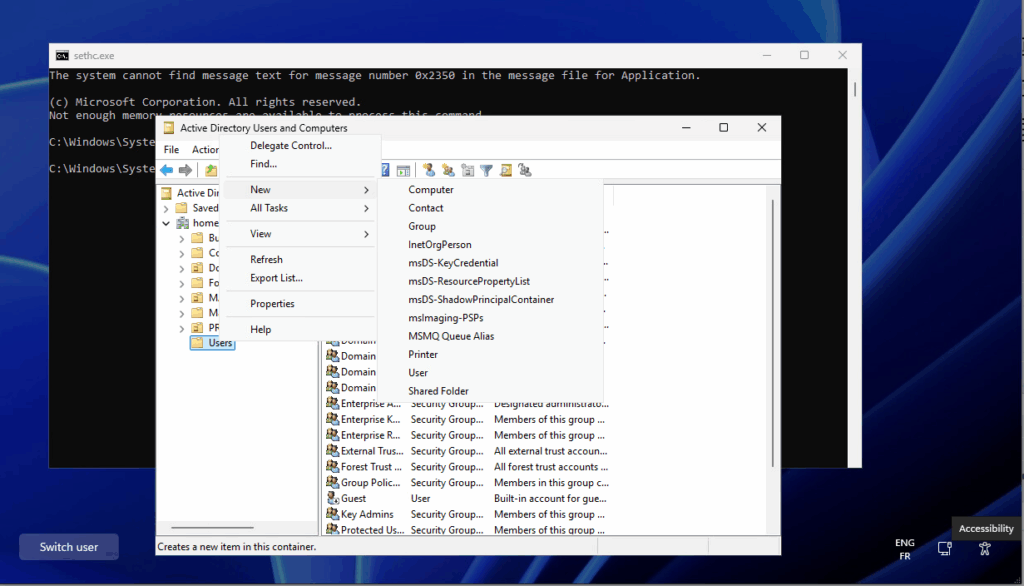

Cette vulnérabilité ne se limite pas aux postes de travail. Les éditions serveur de Windows sont également concernées. Sur un contrôleur de domaine, cette faille devient encore plus critique : en lançant dsa.msc (la console « Utilisateurs et ordinateurs Active Directory ») depuis cette invite de commande SYSTEM, il devient possible de créer un compte administrateur du domaine, et ainsi prendre le contrôle de l’ensemble du réseau.

Comment se protéger ?

La solution la plus efficace est d’activer BitLocker sur toutes les machines physiques exécutant Windows. BitLocker chiffre le disque dur, empêchant toute modification des fichiers système depuis un environnement externe comme une clé USB.

Pour les machines virtuelles, qui sont également vulnérables si BitLocker n’est pas activé, vous avez deux solutions :

- Faire confiance et maintenir de bonnes relations avec vos administrateurs VMware ou Hyper-V. 😀

- Envisager l’activation de BitLocker à l’intérieur des VMs, surtout pour les environnements sensibles.